こんにちは、ゆるいぞITチャンネルです。

今回は「偽のWebサイトに誘導して個人情報を不正に入手するフィッシングサイト」について、ツールでの演習などを交えつつ解説していきたいと思います。

※Youtubeでは動画版をご視聴いただけます。

- ハッキングスキルについて知りたい

- セキュリティの知識を学習したい

- ITインフラの知識を学習したい

※実務や演習等を除き、インターネット上のサーバへクラッキングすることは違法行為となりますのでご注意ください。

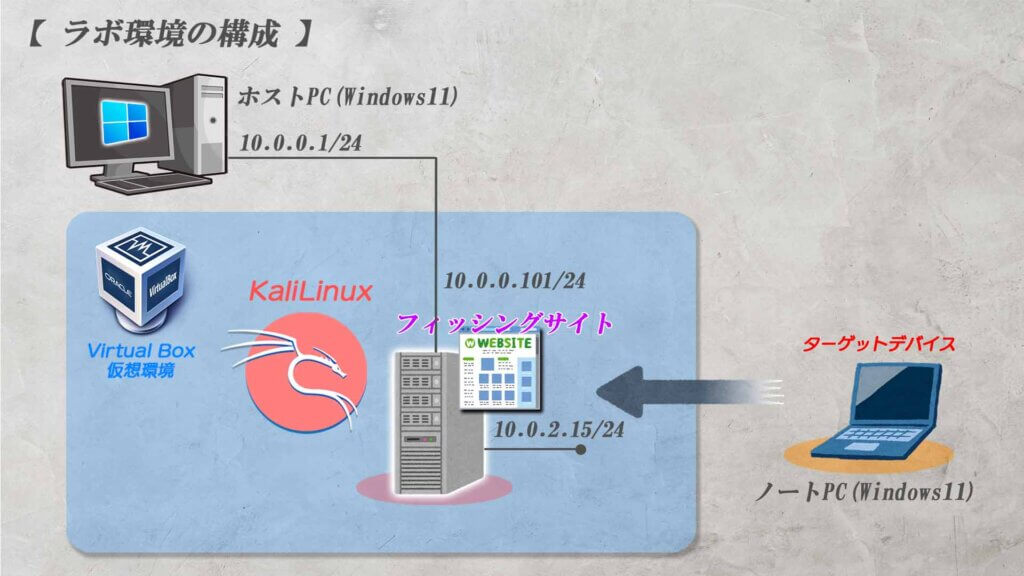

0.使用する環境

ゆるいぞIT

他のPCからKali Linuxに立てた偽のWebサイトへアクセスするという構成で実行してみます。

ソフトウェア

- 仮想環境 : Virtual Box

- 攻撃用サーバ : Kali Linux(フィッシングサイト)

- アクセスしてくるPC : Windows11

演習環境

ゆるいぞIT

下記はハッキングラボ(仮想環境)のセットアップ~演習環境を使った実践まで体系的に学べる書籍になっています。

ハッキング初心者の方にオススメの書籍です。

7日間でハッキングをはじめる本 TryHackMeを使って身体で覚える攻撃手法と脆弱性

より詳しく知りたい方にオススメの書籍です。

ハッキング・ラボのつくりかた 完全版 仮想環境におけるハッカー体験学習

1.演習の流れ

ツールを使用して偽のWebサイトを作成

別なPCから偽のWebサイトへのログインを実施

ログインに使用された、ユーザーID・パスワードが取得できていることを確認

2.フィッシングの概要

みなさんも「フィッシング詐欺」や「フィッシングサイト」という用語は聞いたことがあると思いますが

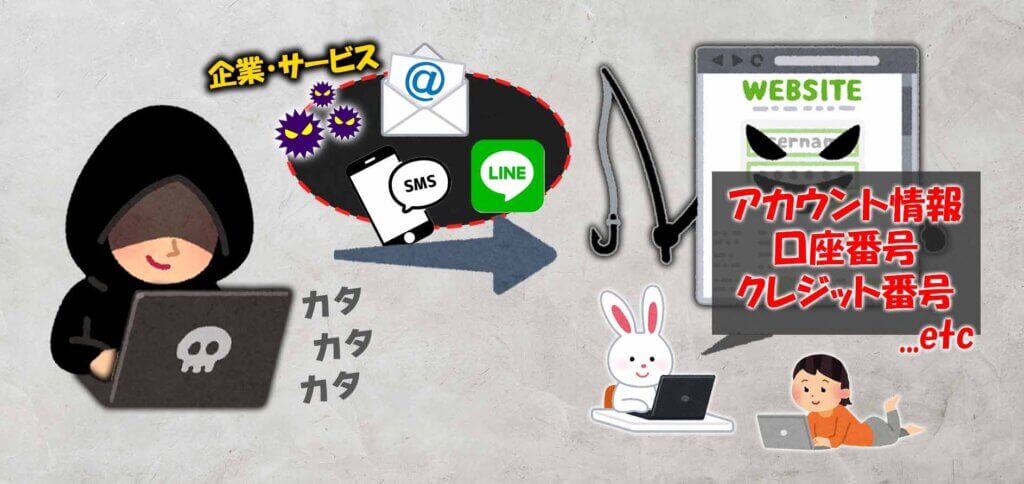

フィッシングとは実在するサービスや企業の名を騙って、メールやSMS、LINEなどのアプリを使って、偽のWebサイトに誘導する犯罪行為の一種になります。

その後Webサイト上で、アカウント情報(ユーザID・パスワード)、口座番号、クレジットカードなどの個人情報を盗まれてしまうという流れになっています。

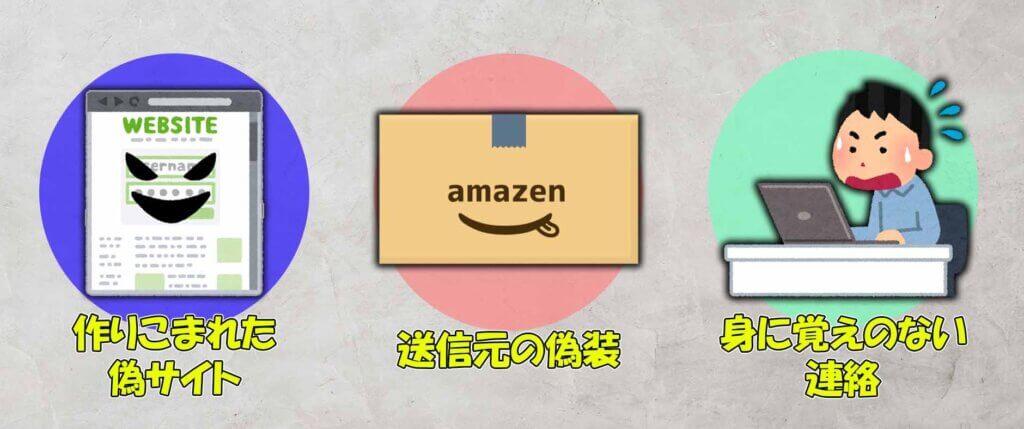

「そんな偽のサイトに自分は引っかからないよw」という人もいると思いますが

偽のWebサイトが上手く作りこまれてたり、送信元の情報が巧妙に隠されていたり、支払いが遅れてるのでカードを停止します…といった感じで焦らせてくるので、セキュリティ系の知識がないと容易に騙されてしまう可能性があります。

3.使用するツールについて

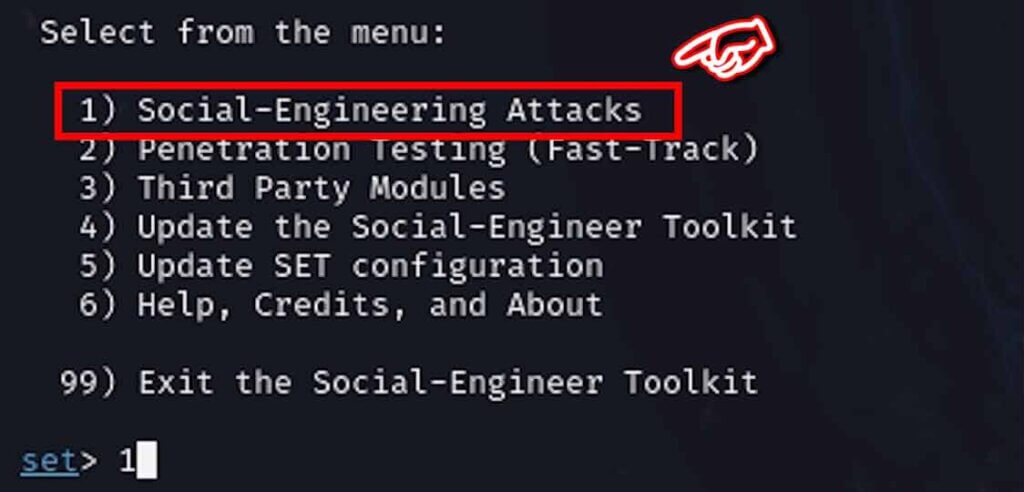

今回は「Social Engineering Toolkit」というツールを使用します。

セキュリティテストやペネトレーションテストで使用するツールの一種で、フィッシング攻撃や標的型攻撃をシミュレートするための機能が備わっています。

主に「Webサイトのクローン作成」や「認証情報を盗むための攻撃手法」として使用することも可能なツールになります。

4.フィッシングサイトの作成

ゆるいぞIT

それではツールを使って偽のWebサイトを作っていきます。

$ setoolkit

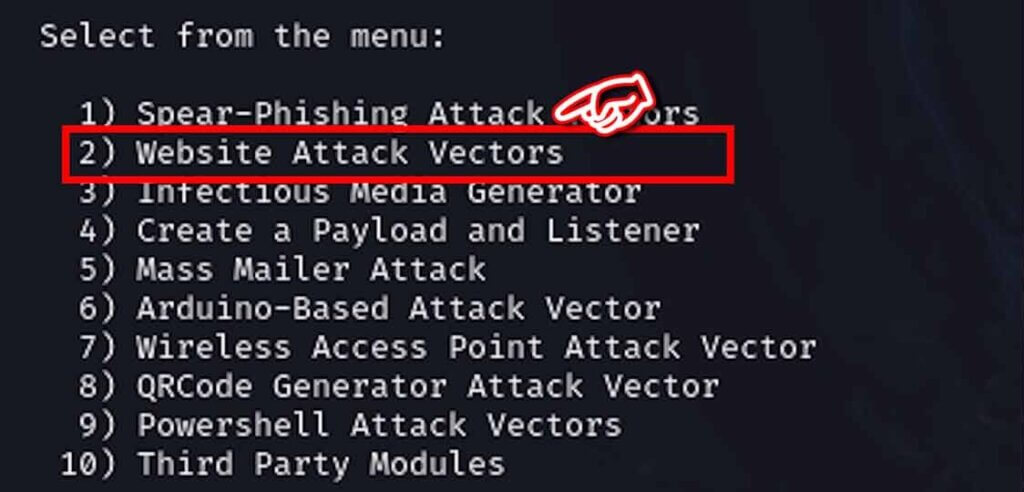

”Social-Engineering Attacks”を選択します。

偽のWebサイトを作るので”Website Attack Vectors”を選択します。

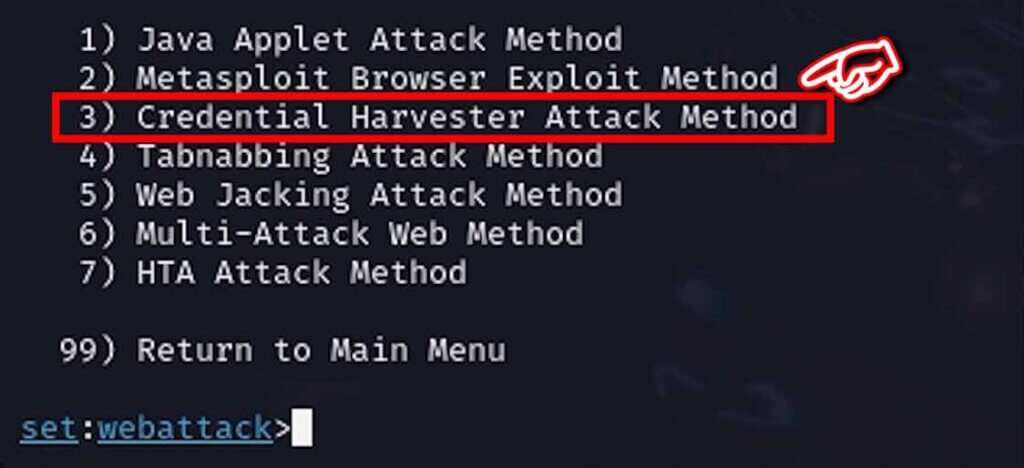

”Credential Harvester Attack Method(認証情報収集)“を選択します。

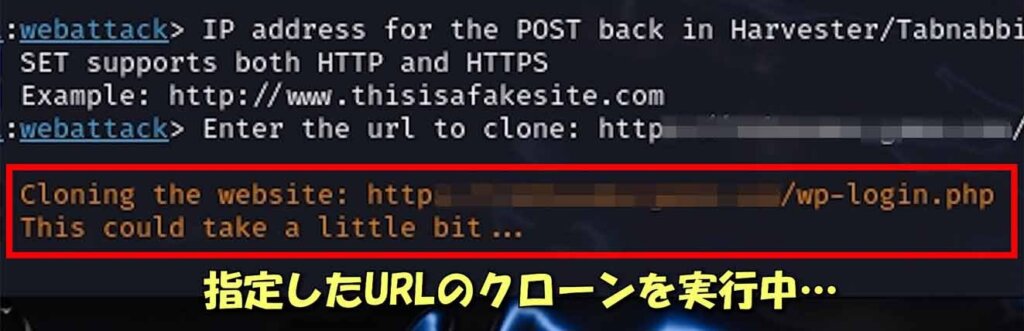

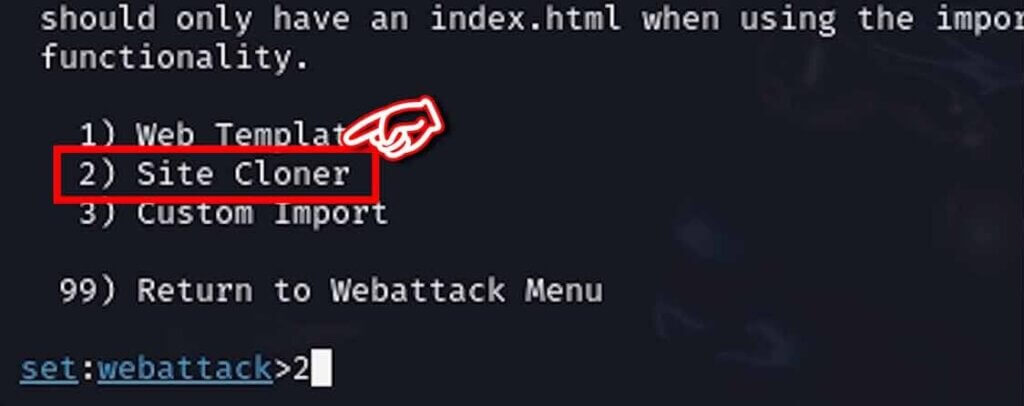

”Site Cloner”を選択します。

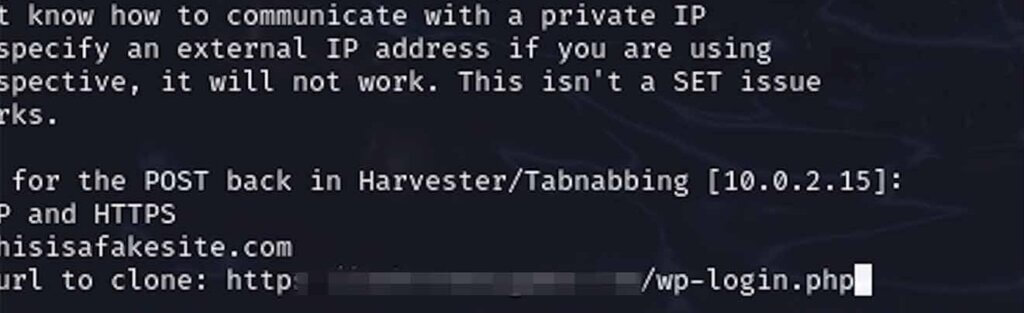

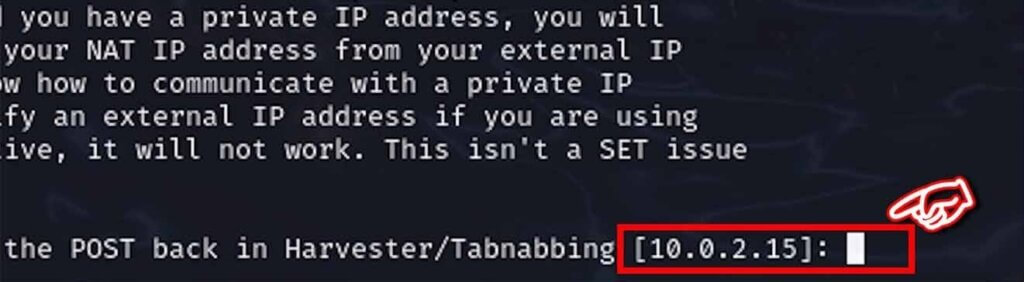

送信元(LHOST)のIPアドレスが聞かれるのでKali LinuxのIPアドレスを指定します。

ネットで調べると”Google”や”FaceBook”のログイン画面をクローンでコピーしてる人もいますが、サービスとして運営されてる公式のサイトはあんまり使用しない方がいいかもしれません。

おそらくソースコードをコピーしてると思うので問題ない可能性はありますが…

5.フィッシングサイトへログイン

フィッシングサイトの作成が完了したら、別なPCからWebブラウザを開いて偽サイトにログインします。

そうするとコピーされた偽のログイン画面が表示されます。

本物のログイン画面と偽物のログイン画面を比較しても見た目では判断がつきません…

アカウント情報(ユーザーID・パスワード)を入力してみます。

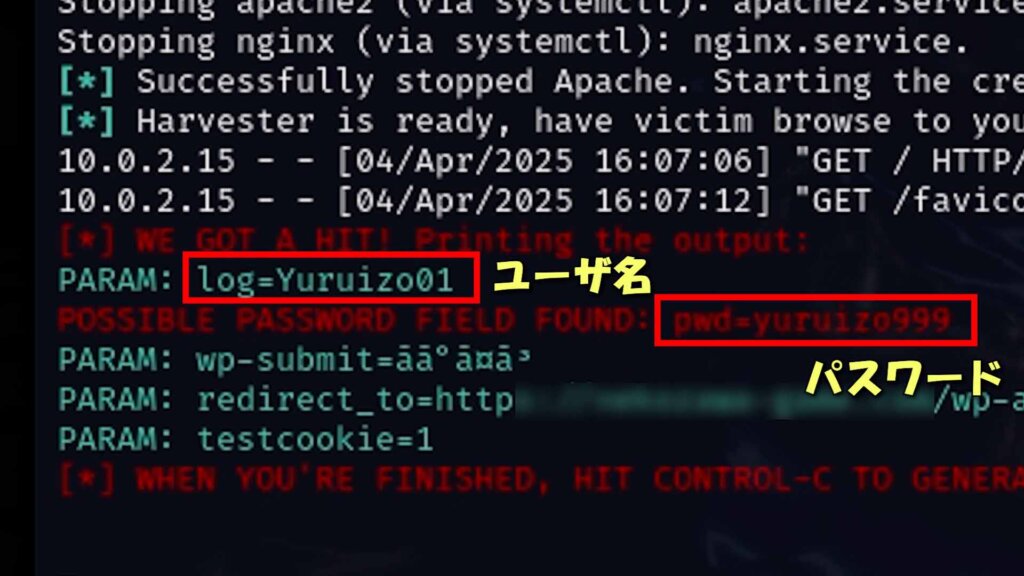

- ユーザーID : Yuruizo01

- パスワード : yuruizo999

アカウント情報の入力が完了すると、入力したユーザーIDとパスワードがコンソール上に表示されるという仕組みになっています。

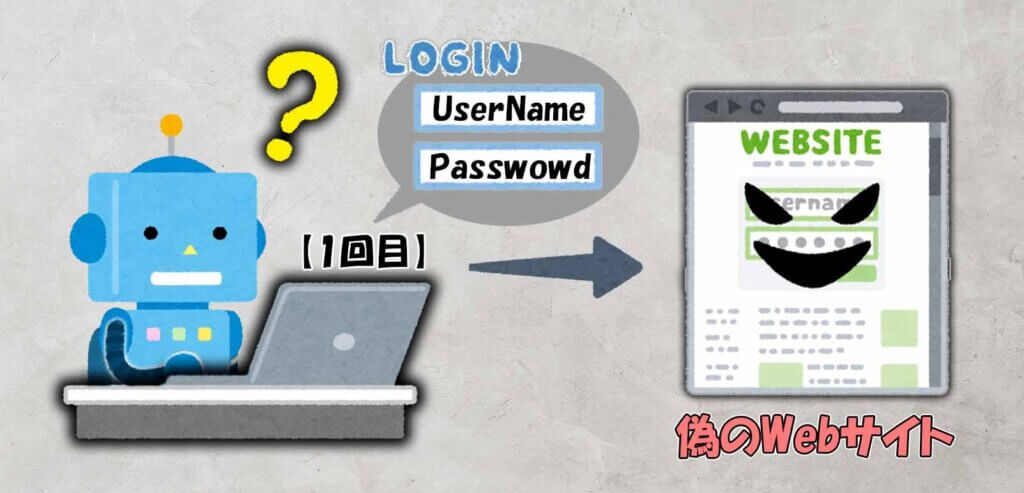

このツールの厄介なところが「ログイン情報を入力した後に本物のサイトにリダイレクトされる」という仕組みになります。

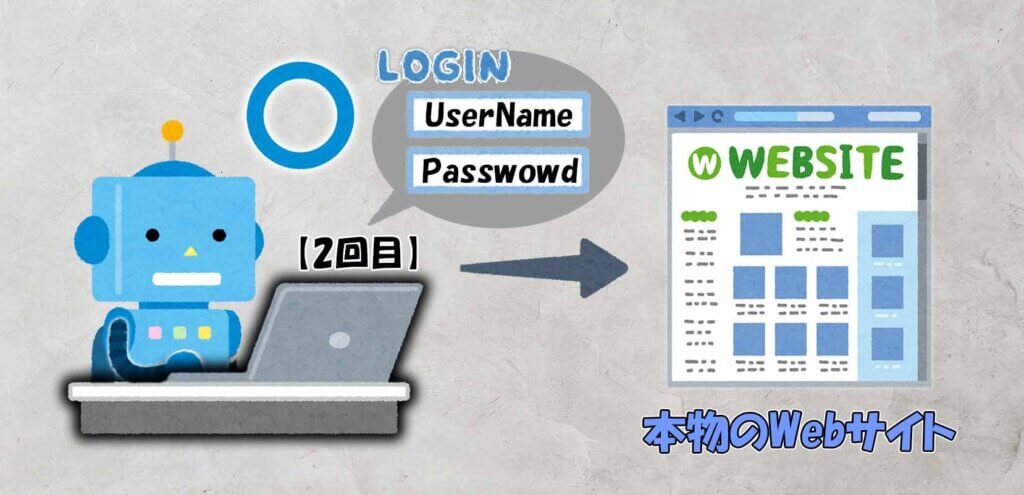

なので、被害者側からすると一回目のログインでは「ログインできなかったな…?パスワード間違ったかな?」となると思いますが、もう一度試してみると2回目の入力の時は本物のサイトにリダイレクトされているので、問題なくログインできるという仕組みになっています。

- 1回目のログイン ※偽サイトのためログイン失敗

- 2回目のログイン ※本物のサイトにリダイレクトされたためログイン成功

もちろん接続先のURLが本物と異なるので、ちゃんと確認すれば気づくと思いますが、毎回接続先のURLまで確認してる人はそうそういないですよね。

リダイレクトした時に一瞬ブラウザが切り替わるので、よくよく見てると怪しい部分はあるんですけど…

6.フィッシングサイトに引っかからない為に注意するポイント

ということで今回はフィッシングサイトでID・パスワードを奪取みる流れを実施してみました。

いずれにしろ「何かしらの情報を入力して下さい」や「支払いが滞っているのでxxxを停止します」といった連絡があった場合、まずは「フィッシングじゃないかな?」という意識を持っておいた方が良いかと思います。

ゆるいぞIT

詐欺サイト(フィッシングサイト等)へのアクセスをブロックしたい方へオススメのウィルス対策ソフトになります。

動作の軽さ、ウィルス検出率、個人情報の保護などにオススメのウィルス対策ソフトです。

ESET HOME セキュリティ エッセンシャル(最新)| 1台3年 |オンラインコード版

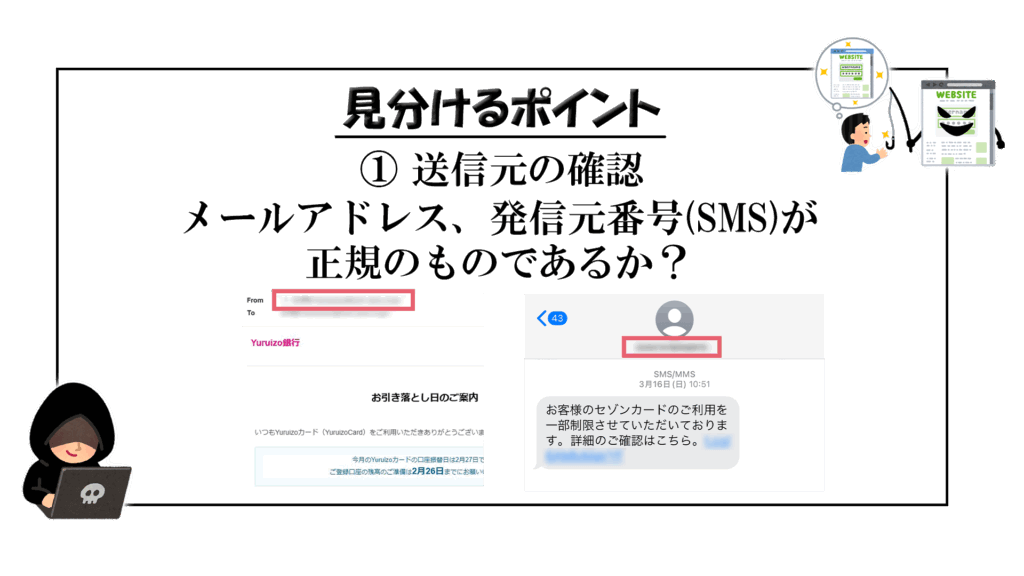

フィッシングサイトか見分けるポイントとしては…

- ① 送信元の情報を確認する

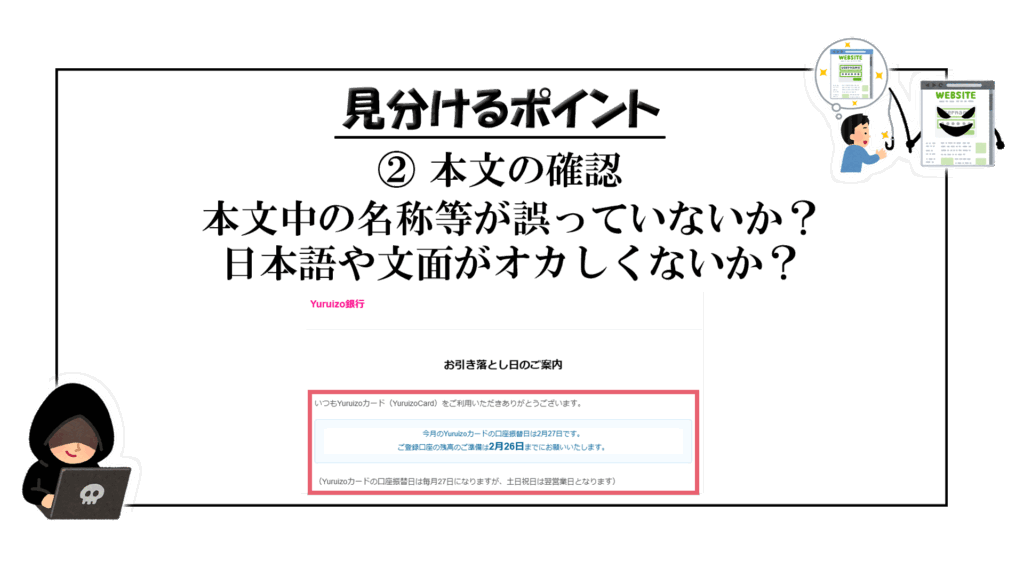

- ② 本文内の企業名やサービス名、日本語がおかしくないかチェックする

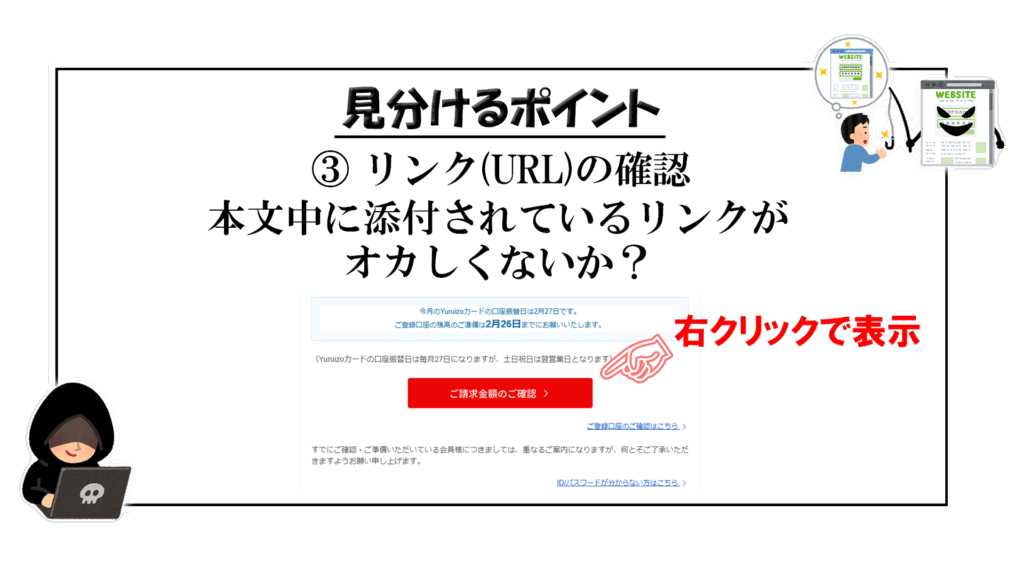

- ③ 本文内に添付されているサイトのURLをチェックする

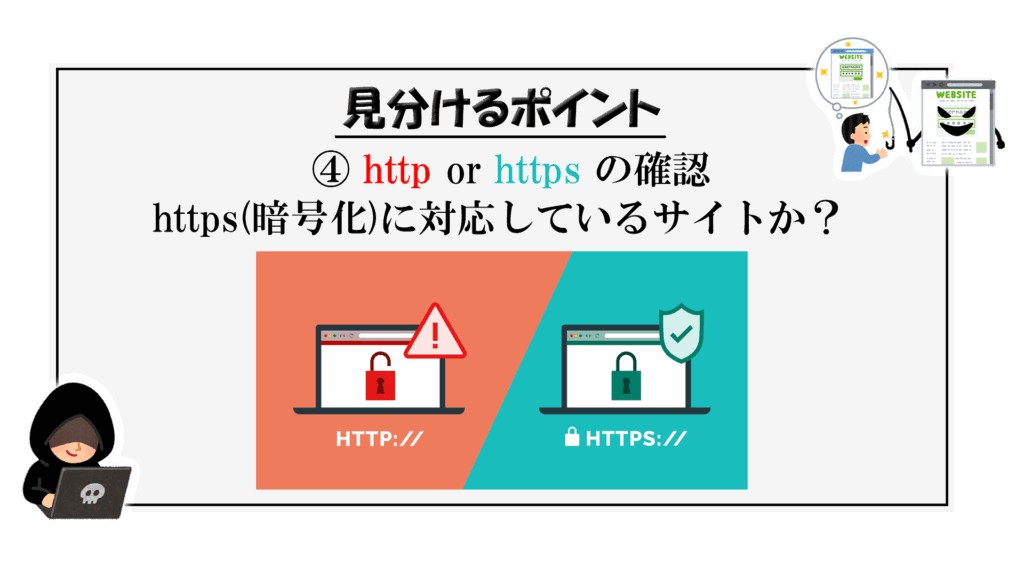

- ④ URLの先頭が https であることをチェックする

- ⑤ 少しでも怪しいと思ったら検索する

ということで、今回はここまでにしたいと思います。

それではまた次回お会いしましょう!